REPÈRES

La crise du Covid19 et son corollaire, la brutale mise en confinement des entreprises ont amené de nombreux DSI à déployer dans l’urgence des solutions de sécurité pour permettre aux salariés de travailler depuis leur propre terminal informatique à domicile.

Confronté à des exigences de mise en sécurité des données de l’entreprise, les responsables informatiques se sont généralement appuyés sur des réseaux privés virtuels ou VPN.

Mais dans un monde où le télétravail devient la norme et où l’environnement informatique est en pleine révolution, le modèle de sécurité reposant sur la protection du réseau et son corollaire internet, le VPN, Alpha et Omega du modèle traditionnel de la sécurité des données de l’entreprise, deviennent l’objet de tous les maux. Nous esquissons en conclusion quelques pistes de solutions selon les besoins de l’entreprise.

Qu’est-ce qu’un VPN ?

Reprenons la définition de Wikipedia:

« Un réseau privé virtuel, abrégé VPN – Virtual Private Network est un système permettant de créer un lien direct entre des ordinateurs distants, qui isole leurs échanges du reste du trafic se déroulant sur des réseaux de télécommunication publics. On utilise notamment ce terme dans le travail à distance, ainsi que dans le cadre de l’informatique en nuage. »

Le VPN à contresens

En premier lieu, il convient d’évacuer une première confusion quand on parle de VPN. L’un de ses emplois consiste, depuis un réseau interne, à aller surfer sur Internet avec l’adresse IP de quelqu’un d’autre, une façon de se déresponsabiliser des activités de ses employés. Prendre un abonnement de ce type auprès d’un fournisseur de VPN de ne protège en rien les données internes de l’entreprise qui sont même exposées à l’internet. A l’exception des activités d’hôtellerie, de gares, ou de services publics, l’emploi d’un VPN est rarement professionnel.

Le VPN : le pont-levis d’un château-fort entouré de douves

Une PME cherche au contraire à reconnecter depuis internet ses salariés accédant depuis internet à son réseau interne protégé, et souhaite leur donner accès à tous les services de l’entreprise comme s’ils étaient dans ses locaux. L’analogie du château-fort entouré de douves et auquel on accède par un pont-levis s’impose alors.

Le modèle de sécurité traditionnel reste inchangé : ceux qui sont à l’extérieur du réseau protégé sont les ennemis et ceux sont à l’intérieur appartiennent au périmètre de confiance. Le réseau interne est le château-fort, le bastion et les pares-feux sont les douves et le VPN est le pont-levis.

En résumé, le VPN «sur site » est une fonction présente sur le routeur de l’entreprise et qui fait la passerelle entre le réseau privé d’une entreprise, le LAN

(Local Area Network) , et le monde extérieur, le WAN

(Wide Area Network) . Il permet depuis internet d’accéder à des machines uniquement présentes sur le LAN.

Le modèle de sécurité périmétrique VPN atteint ses limites

La presse rapporte régulièrement des cas d’entreprises dont les données importantes ont été violées parce qu’un employé ou un prestataire s’est fait piéger par hameçonnage; parce qu’un espion a réussi à brancher sur le réseau interne de l’entreprise un système d’écoute; ou parce qu’un hacker a réussi à contrôler des serveurs de données sensibles à distance.

Face à l’essor des appareils mobiles et face à des situations de travail hors des murs physiques de l’entreprise grâce au télétravail, il devient impossible de demander à des employés de se connecter depuis un nombre limité de serveurs de VPN centraux.

Dans une telle organisation centralisée, le VPN, seule porte d’entrée aux données de l’entreprise, devient un goulot d’étranglement pour l’employé; car dans cette situation de télétravail où l’on lui demande de plus en plus d’autonomie, il est incité à utiliser ses propres machines informatiques, même en voyage pour ses besoins professionnels. Cette situation de latence et les connexions très lentes au VPN, voire instables, génèrent beaucoup de frustration et de réclamations aux services informatiques. Il arrive forcément que les utilisateurs, qui ne peuvent plus supporter ces contraintes, mettent en place leur propre solution de contournement : autant de pont-levis non sécurisés enjambant les douves et ouvrant un accès caché au château-fort. Un des moindres paradoxes devient alors que l’excès de sécurité devient le principal vecteur du risque redouté : la mise en insécurité des données sensibles de l’entreprise.

Enfin, le canal des VPN en ligne passant généralement par l’oreille des Etats et de leurs lois extraterritoriales comme le Cloud Act américain, exposent les entreprises à l’insécurité juridique et à de potentiels problèmes réglementaires.

L’environnement du télétravail est en pleine révolution

La distanciation physique change durablement

l’organisation du travail :

- Le télétravail devient la norme ; l’ « open space » et l’immeuble de bureau deviennent l’exception.

- Le poste de travail personnel physique ( « Bring Your Own Devices » ou BYOD )) devient l’outil par défaut pour accéder à l’informatique de l’entreprise, et le vieux desktop professionnel rejoint la machine à écrire au musée des outils du passé.

- L’accès par internet devient la norme quand l’intranet et les réseaux privés deviennent des handicaps de mobilité.

- Le Cloud Public et les applications en SaaS, « L ow Cost », par leur agilité et leur scalabilité, deviennent la norme à conditions de maîtriser la sécurité des données échangées car les situations d’adaptation en mobilité sont de moins en mois prévisibles. Elles permettent de s’adapter très rapidement aux changements. Les infrastructures « On Premise » ou dédiées vont devenir l’exception.

- Le nouvel écosystème de collaboration sécurisé doit faire mieux pour moins cher tout en apportant ergonomie et simplicité d’usage : la sécurité ne doit pas se payer au prix d’une complexification des usages, faute d’être rejeté immédiatement par l’utilisateur lambda.

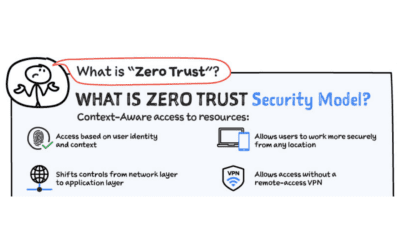

Cette nouvelle organisation des rapports humains via l’internet accroît le champ des menaces. La sécurité des données dans ce nouvel écosystème doit être bâtie sur le principe de «

Confiance Nulle » ou «

Zero Trust » avec une approche de protection micro-périmétrique. Le RGPD renforce encore cette exigence.

De plus, les lois d’extraterritorialité menacent la souveraineté des États et créent une insécurité juridique pour les dirigeants. Les échanges sensibles doivent désormais se faire avec un paradigme de «

Confiance Nulle » sur des réseaux et des serveurs potentiellement hostiles et sur le Cloud Public.

Enfin, on ne sait pas avec qui on va devoir travailler demain. Les échanges de données sensibles doivent être structurés comme des réseaux de résistance pendant la guerre : il faut bannir toute gestion centralisée des données et cloisonner les Groupes de personne et les Organisations. A l’extrême, l’annuaire devient invisible.

La « Sécurité à Confiance Nulle » ou ne faire confiance qu’à soi-même

Puisque le VPN, n’est plus l’Alpha et l’Omega de la sécurité des données pour les PME, puisque le modèle de sécurité ne passe plus par la protection périmétrique d’un réseau château-fort,et puisque la menace est aussi bien à l’intérieur du réseau qu’à l’extérieur, qu’elle est présente partout sur le cloud public et chez les infogéreurs, quelles sont les alternatives qui s’offrent à la PME pour le partage de données sensibles depuis n’importe quel terminal ayant un accès à l’internet ?

Le concept porte un nom : «

Sécurité à Confiance Nulle » ou «

Zero-Trust Security ». Il s’agit désormais de réduire autant que possible son exposition à des acteurs de confiance tels cloud public, des administrateurs et des réseaux tout en utilisant leurs services pour ce qu’ils apportent d’efficace et d’économique.

Le paradigme de la triple confiance

En premier lieu, et quel que soit le choix d’architecture de sécurité, il faut comprendre que la mise en sécurité des données passe par une triple confiance :

1) La confiance dans la sécurité qui garantit que celui qui accède à un service est bien la personne qu’elle prétend être. Il y a plusieurs réponses à ce problème bien résolu sur la techinque et fonctionnel

- La fédération d’identité doublée d’un mécanisme à double facteur d’authentification répond à ce besoin ; elle doit s’appuyer elle-même sur un annuaire sécurisé couplé généralement à une infrastructure de gestion de clés adaptée au besoin de sécurité de l’entreprise. Ce type de service répond à des organisations souhaitant centraliser leur informatique et maîtriser intégralement les données. Elle n’est pas adaptée à une architecture en « multi-organisation » où les personnes ne sont pas censées se connaître.

- L’auto-génération de clé sur le terminal de travail doublé d’un mécanisme d’enrôlement de confiance répond à une organisation beaucoup plus éclatée de type « réseaux de résistance ». Elle ne nécessite pas d’annuaire central. C’est le concept de CCYOK ou « Create and Control Your Own Key »

2) La confiance dans la sécurité du réseau et du transport qui garantit qu’un tiers n’est pas en capacité intercepter le flux de données. Il y a également plusieurs réponses à ce problème dont les principaux sont le VPN, le réseau dédié ou propriétaire, et le HTTPS :

- Le VPN répond en partie à ce besoin, parce que comme on l’a vu, les États disposent de la capacité d’interception.

- Le HTTPS est utilisé de façon universelle sur internet : c’est la manière la plus efficace et la moins coûteuse de sécuriser un transport.

3) La confiance dans la sécurité du partage permet de garantir qu’entre plusieurs personnes régulièrement authentifiées les échanges resteront intègres et confidentiels vis à vis des prestataires informatiques, administrateurs, hébergeurs, cloud, réseaux voire même des États étrangers.

La sécurité des données passe obligatoirement par une délégation de confiance

La mise en sécurité consiste à réduire des risques identifiés en s’appuyant sur un tiers de confiance à la hauteur de la menace identifiée.

· Si je ne fais pas confiance à ma machine et son système d’exploitation , je vais réduire mes échanges à un réseau étanche sans communication avec l’extérieur ;

· Si je ne fais pas confiance à Amazon Web Services, à Microsoft Azure ou à Google à cause du CLOUD Act, je vais m’organiser sur une infrastructure labellisée SecNumCloud par l’ANSSI ;

· Si je ne fais confiance à personne mais que je suis obligé pour des raisons matérielles ou économiques d’accéder à mes services depuis internet je vais devoir chiffrer en point à point tous mes échanges tout en restant sous la menace d’une compromission de ma machine par une faille « Zero Day »

Une première solution candidate : Le réseau physique « Zero Trust » dédié ou délégué

Certains prestataires candidats au statut de fournisseur de confiance proposent depuis n’importe quel point du globe relié à internet, un accès à l’infrastructure interne de l’entreprise en s’appuyant sur leur réseau physique propriétaire indépendant de celui de l’internet. L’entreprise cliente apporte ses applications hébergées en interne et son système de fédération d’identité.

Le prestataire met à disposition ses réseaux physiques propriétaires, ses points d’accès internet et son système de sécurité applicatif. C’est sans doute une bonne solution « zero-trust réseau » pour exploiter en sécurité une infrastructure applicative « legacy » ; elle oblige de faire confiance à un nouvel acteur potentiellement lui aussi soumis au CLOUD Act. Cette solution ne répond pas de façon satisfaisante à notre problème de sécurité.

Une seconde solution : la sécurité logicielle by design « Zero Trust » et « Zero Knowledge »

Le « Zero Knowledge » ou preuve à divulgation nulle de connaissance est une brique de base utilisée en cryptologie dans le cadre de l’authentification et de l’identification. Par extension, PARSEC est « Zero Knowledge » parce que tout ce qui sort du terminal est totalement inexploitable pour un tiers.

PARSEC, Trust the cloud

PARSEC permet de partager et de cloisonner des documents sensibles en toute sécurité dans les clouds privés ou publics. Il s’agit d’un ensemble de composants logiciels Open source, disponible sous la forme de logiciel desktop, pour la gestion collaborative de fichiers.

« PARSEC propose un concept original de solution logicielle « Zero Trust » et « Zero Knowledge » by design qui ne nécessite que de faire confiance à son terminal à l’exception de tout autre acteur de confiance. »

Comment ça marche ?

Le partage sécurisé est effectué par point de montage ou via une interface utilisateur dédiée. PARSEC sécurise les données sensibles avant qu’elles ne soient stockées sur les clouds publics ; en garantissant :

· La confidentialité,

· L’intégrité,

· L’historisation,

· Le contrôle d’accès,

· La non-répudiation,

· L’authenticité et

· La gestion des opérations concurrentes.

Le chiffrement des documents se fait de bout en bout à partir de clés personnelles auto-générées par le terminal de l’utilisateur.

PARSEC permet ainsi un contrôle micro-périphérique des données et leur partage en mode multi-organisations même avec des organisations qui ne font pas partie de notre périmètre de confiance.

PARSEC est un composant de haute sécurité Open Source, sous licence AGPL, développé avec le soutien du ministère des Armées et en partenariat avec le monde de la recherche.

Scille est une société spécialisée dans la transformation numérique de grands comptes et dans le partage de données sensibles sur le cloud.