Partie 1

Repères

Déstabilisation des démocraties, attaques informatiques de nos sociétés, exploitations des données personnelles sensibles et, à l’extrémité du spectre, guerre dans le cyberespace; l’environnement numérique est en pleine révolution.

Parallèlement, la transformation numérique des organisations s’accélère dans un contexte de distanciation physique qu’a amplifié la crise sanitaire Covid. Alors que des exemples montrent que la volonté politique nationale n’est pas encore au rendez-vous, des projets européens concrets porteurs d’espoir ne demandent qu’à être encouragés.

La souveraineté numérique européenne ne peut être portée que par une volonté politique forte, seule réponse possible aux cybermenaces multiformes en croissance exponentielle.

Souveraineté numérique européenne, maîtrise des données sensibles et cybersécurité sont d’abord une question de volonté politique.

Les menaces sur la souveraineté européenne s’échelonnent sur quatre niveaux :

1. Opérations d’information (information ops (1) ) contre les valeurs démocratiques et européennes .

L’Europe est ouverte et transparente puisque la liberté d’expression est protégée par l’article 10 de la Convention européenne des droits de l’homme. Cela procure un avantage à ceux qui utilisent les technologies du Big Data (2) et des réseaux sociaux pour déstabiliser nos institutions par l’arme de la subversion et de la désinformation. Les exemples de manipulation à grande échelle ou de guerre de l’information, ne manquent pas : le scandale « Cambridge Analytica » autour de l’élection américaine n’est qu’un exemple révélateur de ce phénomène dont la France n’est évidemment pas à l’abri.

2. Cybermenaces contre les infrastructures et les activités stratégiques.

Les outils informatiques d’origine étrangère, soit logiciels (OS, IaaS, PaaS, SaaS (3) ) soit terminaux (smartphones, PC), sont très largement diffusés dans l’ensemble de l’Union Européenne, notamment au sein des administrations, des agences gouvernementales et des infrastructures d’importance vitale.

Ils sont largement contrôlés par des empires numériques multinationaux ou étrangers, en général peu enclins à la transparence et dont quelques-uns font parfois preuve, de manière notoire, de nocivité en matière de déstabilisation ou d’espionnage : ce sont autant de menaces supplémentaires pour les données et les activités stratégiques des institutions et acteurs économiques européens. Ces derniers font l’objet de contrôles à l’exportation ou de lois d’extraterritorialité qui menacent la sécurité de nos systèmes vitaux, de nos données confidentielles, et la sérénité de nos concitoyens.

3. Collecte de données personnelles de citoyens et espionnage des données de sociétés

Le règlement général sur la protection des données personnelles (RGPD) et la directive de sécurité des réseaux (NIS) du 6 juillet 2016 représentent sur le plan juridique une avancée notable et indiscutable dans la résolution des problèmes de confidentialité des données de certaines infrastructures nationales critiques. Elles ont clairement suscité l’attention des acteurs politiques et des industries de l’information hors des frontières de l’Europe. Le RGPD est même devenu un vecteur d’évolution culturelle profonde au sein des organisations, qui fera de la donnée un véritable « bien collectif » par rapport auquel chacun se sentira investi et redevable à son niveau, ne serait-ce qu’au niveau de son ou de ses terminaux ; cela constitue aussi, nous le verrons, un facteur de saine gestion des projets cloud (4) et Big Data.

Parallèlement, les GAFAM (5) sont confrontés à des fuites massives de données personnelles, le Patriot Act permet aux agences sécuritaires gouvernementales américaines d’obtenir des informations dans le cadre d’une enquête sur des actes de terrorisme, et le Cloud Act du 23 mars 2018, réplique politique au RGPD, permet, « dans le contexte des enquêtes judiciaires » un accès rapide aux données en s’adressant directement aux fournisseurs d’informatique en nuage plutôt qu’en passant par une demande de traités d’entraide judiciaire (MLAT).

La souveraineté numérique nationale et à fortiori européenne reste aujourd’hui un mythe, même si le RGPD constitue une première mondiale en termes de régulation. La Cour de Justice européenne a cependant invalidé le 16 juillet 2020 par la décision « Schrems 2 », l’accord international « Privacy Shield » permettant le transfert des données des citoyens européens vers les USA et ainsi envoie un signal fort de volonté de souveraineté européenne.

4. Cyber : la guerre permanente

Dévoilé le 5 décembre 2018 à Paris, le livre de Jean-Louis Gergorin et Léo Isaac-Dognin, « Cyber – La guerre permanente », présente le numérique comme une révolution stratégique dans l’histoire des moyens offensifs. Le « cyber » devient un deuxième moyen alternatif, après la guerre, de « continuer la politique par d’autres moyens », pour faire référence à Clausewitz.

L’utilisation offensive du cyberespace peut avoir lieu au niveau :

- Des couches « physique et matérielle » ou encore « logique et applicative » : cyber-espionnage, cyber-sabotage (attaque par Stuxnet des centrifugeuses d’enrichissement de l’uranium de l’Iran), cyber-intimidation (intrusion sans sabotage dans les systèmes de contrôle de nombreuses installations américaines de production et distribution électrique) ;

- Des couches « sémantique et cognitive » : les attaques informationnelles diffusent ou manipulent numériquement l’information; publication de courriels piratés concernant Hillary Clinton, espionnage par nos alliés de l’Union européenne, de la chancelière Angela Merkel ou de l’Élysée.

Le cyber est un nouveau théâtre de guerre. Il donne un avantage décisif à l’attaquant qui peut recourir à des moyens économiques, dissymétriques et furtifs (impossibilité de trouver la provenance d’une attaque, ce qui pose la question de la nature de la réponse militaire à une agression de ce type).

Cet ouvrage propose des réponses concrètes à ces défis, notamment la création d’une agence internationale de la cybersécurité et une régulation de l’anonymat sur les réseaux sociaux.

Dans ce contexte, l’environnement social et numérique du travail est en pleine révolution, se caractérisant par :

· Un processus irréversible de transformation numérique et de distanciation physique

La crise sanitaire Covid19 a accéléré le processus de transformation numérique des organisations, initiée par l’avènement du Cloud et des outils de mobilité. La distanciation physique brutalement imposée est en train de changer profondément et durablement l’organisation du travail .

Le télétravail, plébiscité par les jeunes générations, devient la norme alors que « l’ open space », voire l’immeuble de bureau, l’exception. Le poste de travail personnel physique (« Bring Your Own Devices » ou BYOD) devient l’outil par défaut pour accéder à l’informatique de l’entreprise et le vieux desktop professionnel rejoint la machine à écrire au musée des outils du passé.

L’accès par internet devient la norme quand l’intranet et les réseaux privés deviennent des handicaps de mobilité. De plus, avec la 5G et le Cloud Public, l’internet devient un réseau d’entreprise géant . Les données circulent en texte clair et sont accessibles et manipulables par tous : gouvernements, hackers, …l’internet devient le terrain de jeu des pirates : la confidentialité et l’intégrité deviennent les nouveaux défis du partage des données.

Le Cloud Public et les applications en SaaS, « Low Cost », par leur agilité et leur scalabilité, deviennent la norme, à condition de maîtriser la sécurité des données échangées, car les situations d’adaptation en mobilité sont de moins en moins prévisibles. Les infrastructures propriétaires ou dédiées vont devenir l’exception.

Ce nouvel écosystème de collaboration sécurisé doit faire mieux pour moins cher tout en apportant ergonomie et simplicité d’usage : la sécurité ne doit pas se payer au prix d’une complexification des usages, faute d’être rejetée immédiatement par l’utilisateur béotien.

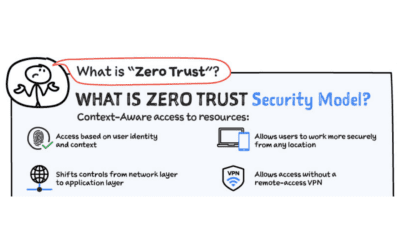

Cette nouvelle organisation des rapports humains via l’internet accroît le champ des menaces. La sécurité des données dans ce nouvel écosystème doit être de plus en plus bâtie sur le principe de « Confiance Nulle » ou « Zero Trust » avec une approche de protection micro-périmétrique. Le RGPD renforce encore cette exigence.

Les lois d’extraterritorialité menacent la souveraineté des États et créent de l’insécurité juridique pour les dirigeants. Les échanges sensibles doivent désormais se faire avec un paradigme de « Confiance Nulle » sur des réseaux et des serveurs potentiellement hostiles et sur le Cloud Public.

Enfin, on ne sait pas avec qui on va devoir travailler demain en confiance mais on doit pourtant y être prêt. Les échanges de données sensibles doivent de plus en plus être structurés comme les réseaux de résistance : il faudra bannir toute gestion centralisée des données, cloisonner les Groupes de personnes et les Organisations. A l’extrême, l’annuaire devient invisible.

· La « Sécurité à Confiance Nulle » ou ne faire confiance qu’à soi-même

Le modèle de sécurité ne passe plus seulement par la protection périmétrique d’un réseau château-fort. Puisque la menace est aussi bien à l’intérieur du réseau qu’à l’extérieur, qu’elle est présente partout sur le cloud public et chez les info-géreurs, quelles sont les alternatives qui s’offrent à la PME pour le partage de données sensibles depuis n’importe quel terminal ayant un accès à l’internet ?

Le concept porte un nom : «Sécurité à Confiance Nulle » ou « Zero-Trust Security ». Il s’agit désormais de réduire autant que possible son exposition à des acteurs tiers tels cloud public, administrateurs à privilège ou réseaux tout en utilisant leurs services pour ce qu’ils apportent d’efficace et d’économique.

(1) Information ops : recours, combiné le cas échéant, aux moyens de guerre électronique, opérations de réseau informatique (CNO), opérations psychologiques (PSYOP), de subversion (MILDEC) et de sécurité des opérations (OPSEC), dans l’optique d’influencer, perturber, corrompre ou usurper une prise de décision humaine ou automatisée.

(2) Big Data, ou méga données ou données massives, désigne les ressources d’informations dont les caractéristiques en termes de volume, de vélocité et de variété imposent l’utilisation de technologies et de méthodes analytiques particulières pour générer de la valeur

(3) OS : operating system (système d’exploitation) ; IaaS : Infrastructure as a Service ; PaaS : Platform as a Service ; SaaS : Software as a Service.

(4) Cloud ou ”cloud computing”, informatique en nuage en français, correspond à l’accès à des services informatiques (serveurs, stockage, mise en réseau, logiciels) via Internet (le « cloud » ou « nuage ») à partir d’un fournisseur

(5) GAFAM est l’acronyme des géants du Web —Google, Apple, Facebook, Amazon et Microsoft — qui sont les cinq grandes firmes américaines qui dominent le marché du numérique, parfois également nommées les Big Five.