REPÈRES

Encore plus de débit, plus de puissance, plus de vitesse ! La 5G est annoncée comme étant la révolution qui devrait améliorer le monde du numérique tant pour les entreprises que pour les particuliers.

Certes de nombreuses avancées technologiques verront le jour grâce à la 5G, cependant les risques associés à cette « révolution » sont encore trop peu présentés.

La 5G va transformer l’internet en un gigantesque réseau d’entreprise et faire croître le flux des données partagées ; par conséquent l’utilisation du cloud public, non sécurisé et soumis aux lois d’extraterritorialité, va croître dans les mêmes proportions. Les données sensibles seront beaucoup plus exposées qu’avec la 4G, et deviennent déjà l’objet d’une guerre invisible dans le monde du numérique. La souveraineté des entreprises et des Etats va être durement mise à l’épreuve.

Enjeux de libertés publiques, de souveraineté nationale et juridiques

La richesse de demain, ce sont nos données or nous sommes encore beaucoup trop naïfs : nous confions nos données confidentielles et personnelles en clair à des sociétés non européennes (US et Chine) sans en mesurer l’impact en termes de souveraineté (cas du Health Data Hub confié à Microsoft). Sous la pression des lobbies très puissants, le système numérique dépouille progressivement les responsables politiques de leur pouvoir de police générale au profit de polices administratives et techniques qui encadrent de plus en plus les pouvoirs régaliens.

« Avec l’arrivée massive de la 5G et du Cloud Public, l’internet devient un réseau d’entreprise géant ».

Les données circulent en clair et sont accessibles et manipulables par tous : gouvernements, hackers et compétiteurs…

L’Internet devient le terrain de jeu des pirates. La technologie 5G généralise l’intercommunication directe des terminaux informatiques et des objets connectés : la confidentialité et l’intégrité deviennent les nouveaux défis du partage des données. Le corollaire c’est que si les données restent lisibles en clair sur les réseaux, l’internet du futur ouvre la voie à un cauchemar orwellien :

- à une extrémité du spectre, les géants numériques des sociétés libérales, traceront nos usages numériques jusqu’à l’intime avec des motifs commerciaux pendant que leurs agences de renseignements ficheront les citoyens en traçant sans limite leur moindre action ;

- de l’autre extrémité, les dictatures contrôleront les comportements individuels en attribuant des bonus ou des malus sociaux à chaque action du quotidien tracée par reconnaissance faciale, GPS, audio et webcam.

Dans tous les cas, le droit à la vie privée disparaîtra progressivement pour laisser la place à une génération d’esclaves numériques manipulés ou contrôlés.

Dans l’esprit de l’application du Règlement européen Général de Protection des Données (RGPD), la seule option juridique qui risque de rester est de criminaliser l’exploitation des données personnelles et leur exfiltration hors du territoire européen, c’est à dire hors d’une zone virtuelle contrôlée par les États, ou mieux par les utilisateurs eux-mêmes.

Mais la souveraineté numérique nationale et à fortiori européenne reste aujourd’hui un mythe, même si le RGPD constitue une première mondiale en termes de régulation. La Cour de Justice européenne a cependant invalidé le 16 juillet 2020 par la décision « Schrems 2 », l’accord international « Privacy Shield » permettant le transfert des données des citoyens européens vers les USA et ainsi envoie un signal fort de volonté de souveraineté européenne.

Enjeux techniques et numériques

« Plus de connexions = Plus de risque de cyberattaque »

La densité de connexion très élevé qu’offre la 5G n’est pas sans conséquence car plus le nombre de terminaux connectés dans un même espace sera important, plus les failles de sécurité le seront également. Cela expose fortement les systèmes informatiques des entreprises et multiplie les risques de cyberattaques. Avec la 5G, il faudra que les RSSI fournissent encore plus de moyens pour sécuriser leurs systèmes qu’avec la 4G.

Enjeux énergétiques et sanitaires

La 5G est incompatible avec la 4G. Son déploiement impose de changer toutes les antennes et tous les terminaux existants. Si elle est plus économique en consommation électrique, de l’ordre de 40% , elle va entraîner une explosion des usages notamment vidéo. Il y a un consensus pour dire que la consommation d’énergie des opérateurs mobiles sera multipliée par 3 dans les cinq ans à venir.

Par ailleurs, si des milliers d’études tendent à montrer que les ondes ont un impact biologique sur la santé en agissant notamment sur la barrière hémato-encéphalique, l’OMS déclare en 2018 : « À ce jour, aucun effet nuisible sur la santé causé par l’usage d’un téléphone mobile n’a été démontré. »

Nous ne savons encore rien des impacts des ondes millimétriques sur les insectes notamment s’il y a ou non une interaction vitale avec leurs antennes qui les relient à leur environnement, ce qui suspecté.

Doit-on renoncer à la 5G ?

Bien entendu la 5G permettra des exploits dans divers domaines techniques et scientifiques. Il ne s’agit donc pas d’y renoncer, mais de bien réfléchir aux usages et aux risques pour être sûr qu’on en a vraiment besoin car tout progrès se paie.

Les lois européennes protègent les données personnelles sensibles alors que dans le même temps, les lois extraterritoriales menacent la souveraineté des États. Face aux agences de renseignement ayant industrialisé l’espionnage industriel et politique, la seule protection juridique n’est pas suffisante.

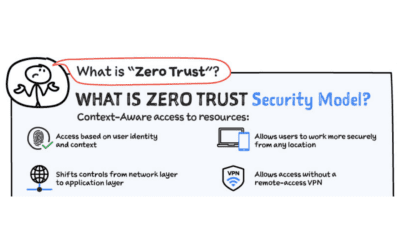

La seule solution pour sécuriser vraiment les données est le concept de « ZERO TRUST » (confiance nulle) mais alors, avec quels tiers de confiance ? Les GAFAM sont les acteurs incontournables du Cloud Public et candidatent au rôle d’acteurs de confiance pour le « ZERO TRUST » mais peut-on leur accorder notre confiance dans le contexte de la menace juridique des lois d’extra-territorialité auxquelles ils sont soumis ?

La seule option technique qui se profile pour préserver notre vie privée est de redonner le contrôle de la donnée à l’utilisateur final en décentralisant la sécurité sur le terminal utilisateur et par voie de conséquence que les États reprennent à terme le contrôle sur le matériel et le logiciel qui contrôlent nos terminaux en rendant obligatoire des matériels à la fois génériques et agréés par les gouvernements.

Thierry Leblond

Co-fondateur & CEO Scille SCILLE