REPERES

La souveraineté de la France repose sur son indépendance. Les données étant le nouvel or noir, notre indépendance commence aujourd’hui par la souveraineté numérique.

Comment aborder la transformation numérique à un prix raisonnable en s’appuyant sur le logiciel libre ? Comment, dans un monde hyper connecté à internet, et alors que nous assistons depuis 2010 à la multiplication des attaques cybernétiques, protéger les données souveraines de nos institutions démocratiques et de nos gouvernements ?

Telles sont les motivations de notre aventure entrepreneuriale commencée en 2014.

La transformation numérique, c’est faire mieux avec moins

On ne compte plus les projets informatiques qui échouent ou qui s’enlisent. Les « coûts irrécupérables » sont le principal biais auquel sont confronté les décideurs : quand des coûts importants ont déjà été payés définitivement et que le projet ne donne toujours aucun résultat concret, il faut du courage pour décider l’arrêt du projet. La profusion de consultants et de « Powerpoint » et une comitologie tentaculaire sont les symptômes de la crise.

En informatique l’approche « agile », « cloud » et « devops » permet depuis peu de rompre avec cette spirale divergente des cycles longs parce que les nouveaux paradigmes de transformation numérique, construits sur les composants libres, permettent de produire très rapidement du code qui fonctionne et qui interagit avec l’existant. On peut donc mesurer en temps réel la trajectoire du projet.

Nous avons expérimenté ce challenge au ministère de l’intérieur grâce à la confiance que nous a accordé la Direction Générale des Étrangers en France. Dans le contexte d’urgence de la crise migratoire et de la réforme du droit d’asile, en un peu plus de 6 mois et en partant d’une page blanche il a été possible :

- de mettre en place une organisation de projet collaborative agile fédérant une cinquantaine d’acteurs métiers et techniques,

- de modéliser le métier,

- de concevoir une architecture logicielle orientée « données » et « processus » comprenant un backend assurant l’accès en sécurité aux silos de données et un frontend assurant une présentation des données conforme aux processus métiers,

- de concevoir et développer en méthode agile le « SI Asile » avec pour objectif la mise en œuvre la réforme du droit d’asile dans des délais juridiquement contraints,

- de concevoir et développer une plate-forme d’échange qui interconnecte quatre systèmes d’information historiques partenaires dont l’un datant de 1995,

- de concevoir et déployer un mécanisme d’orchestration des messages inter-systèmes tolérant aux pannes,

- de démontrer la validité des choix de sécurité par un audit SSI ;

- et enfin de mettre en production le système sur 33 sites à la date prévue en s’appuyant sur l’infrastructure en nuage développée par le ministère de l’intérieur (cloud Openstack).

Tout cela avec moins de dix ingénieurs informatiques de haut niveau ! La Cour des Comptes a souligné la qualité du travail réalisé.

La souveraineté des données , dans le cloud public, au bout du terminal de l’utilisateur

Un autre challenge qui nous a été donné de relever depuis 2017 est celui de la Souveraineté des données sur le cloud public.

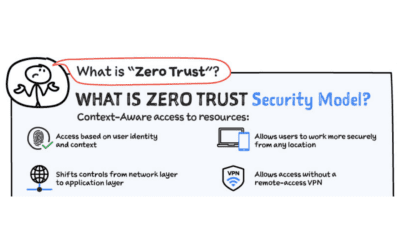

Dans la conception de nos architectures, nous avions identifié une marge importante de progrès dans le contrôle et la sécurité du stockage des données sur le cloud public. Partant du constat que l’ennemi peut être partout et même à l’intérieur du réseau informatique protégé, en commençant par les utilisateurs à privilège, il existe deux approches en cybersécurité :

- La plus habituelle, qualifiée de périmétrique , consiste à contrôler tous les flux réseaux et détecter en temps réel la signature de l’attaque.

- Une autre approche, celle que nous avons voulu explorer, consiste à cloisonner les « données au repos » dans des enclaves souveraines contrôlées exclusivement à partir d’un secret lié au poste de travail.

Sur cette idée simple, nous avons proposé à la DGA un projet de recherche appliqué en lien avec un travail de thèse en laboratoire.

La difficulté principale d’une telle approche est d’arriver à synchroniser très rapidement des données que, par essence, l’utilisateur est le seul à contrôler, tout en gardant pour l’utilisateur une interface fluide et ergonomique malgré les algorithmes de sécurité.

La technologie sous-jacente, récente, s’appelle la « programmation asynchrone ».

Quelques années plus tard et après un travail colossal de refonte itérative des architectures et de contribution à de nombreuses bibliothèques du Libre, la solution «PARSEC », sous licence libre Affero GPL est une réalité technique et commerciale.

Depuis Avril 2021, la solution PARSEC a obtenu la certification CSPN délivrée par l’ANSSI. La garantie de l’utilisation d’une solution approuvée pour le partage et le stockage des fichiers dans le cloud est un gage d’assurance et de confiance pour les entreprises.

Il est aujourd’hui possible d’échanger des données d’un bout à l’autre du monde en contrôlant intégralement la donnée depuis son terminal. Les échanges se font en toute confiance sans aucune crainte d’espionnage informatique ou de loi d’extraterritorialité auxquels sont soumis les fournisseurs de cloud public.

Ce changement de paradigme ouvre la voie à de nombreux cas d’usage nécessitant confidentialité, intégrité, authenticité et versionnage, ou encore à une autre approche de la sécurité des objets connectés par le cloisonnement souverain.

La sécurité des données sensibles dans le cloud public n’est donc plus inaccessible ; l’innovation de PARSEC ouvre de nombreuses possibilités d’utilisation du cloud public tout en gardant intacte la souveraineté numérique tant à l’échelle nationale qu’à celle des entreprises.